Detta blogginlägg är skrivet i syfte att kort analysera ”Blue Screen Friday”, fredagen den 19:e juli. Redan tidigt på morgonen under nämnda fredag, stod det klart att någon form av större IT-störning pågick, en störning som på global nivå påverkade ett stort antal verksamheter. Till en början kom många olika bud på vad det faktiskt var som pågick, det tycktes först som om det som att det var Microsoft som hade problem, men det stod ganska tidigt under dagen klart att det var företaget Crowdstrike som låg bakom störningarna. Egentligen är ”låg bakom” fel ordval, det låter som om detta var en medveten handling, vilket det i högsta grad inte var. Dock kommer nog Crowdstrikes process för test och validering av systemuppdateringar se lite annorlunda ut i framtiden

Crowdstrike är ett amerikanskt företag inom cybersäkerhet, med en stor global kundbas, en kundbas som nu till viss del är känd. Vi pratar om flygbolag, banker, myndigheter med mera, som bedriver samhällsviktig verksamhet och som i många fall var tvungna att upphöra med just denna viktiga verksamhet. Bilderna från Flightradar24 som visar antal flygplan i luften över USA innan och efter störningen i fredags är nästan kusliga.

Blue Screen Friday – vad hände?

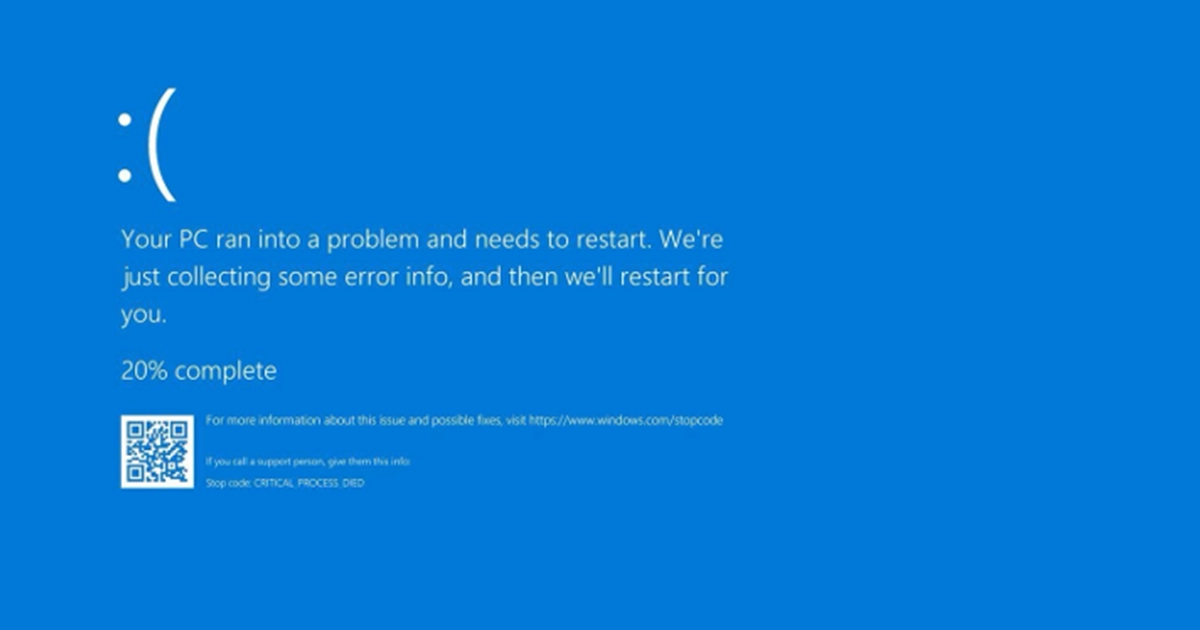

Crowdstrike har flera olika produkter i sin portfölj, bland annat så kallade EDR-skydd. Det kanske är något som låter bekant, vi på JSC har under en tid förespråkat en övergång från klassiskt antivirus till mer heltäckande EDR-skydd för datorer och servrar. EDR är något som skyddar mot bland annat virus, skadlig kod och andra hot på ett mycket djupare sätt än ett traditionellt antivirus. Crowdstrikes EDR-lösning bygger på att en programvara vid namn Falcon Sensor installeras på alla enheter som skyddas av lösningen. Det var när en uppdatering till denna mjukvara skulle rullas ut som problemen började. Vi kommer inte gå in på teknikaliteter som variabler/”Pointers” i programmeringsspråket C++ och hur en så kallad ”null pointer” försökte anropa en felaktig del av arbetsminnet vilket direkt ledde till att enheter blåskärmade. Omstart av enheter ledde enbart till nya blåskärmar…”Blue Screen Friday”.

Givetvis fanns det sätt att hantera detta och en manuell lösning rekommenderades, problemet var dock just det, det var en manuell handpåläggning som kräves på samtliga enheter. Vi pratar om miljontals datorer och servrar (8,5 miljoner enligt Microsoft) som var påverkade så man kan ganska snabbt inse att många IT-tekniker jobbade långa timmar i helgen.

Efterspel och lärdomar av Blue Screen Friday

Denna händelse har beskrivits som ett riktigt uppvaknande och det bör det vara, både för IT-leverantörer och konsumenter av IT-tjänster. Vi har lärt oss om de direkta hoten från cyberkriminella och vi har fått lära oss vad så kallade supply chain-attacker kan ställa till med. Detta var något relativt nytt (för er som inte minns McAfee-incidenten 2010) – ett misstag från en legitim säkerhetsleverantör som gjorde att världen saktade ner. Som en cybersäkerhetsexpert sade, detta var som att brandvarnaren började brinna.

Så vad kan vi lära oss av detta? Incidenten orsakades av ett mänskligt misstag, det är ett hot som inte ska underskattas i riskarbetet men givetvis otroligt svårt att värja sig mot i detta scenario. Vi kan lära oss hur otroligt viktigt det är med kontinuitetsplanering och återställning när denna typ av händelse inträffar. Hur jobbar vi utan IT-stöd och i vilken ordning återställer vi systemfunktionalitet när en åtgärd väl finns på plats. Vi tar mer än gärna en dialog med er kring dessa delar.

Vi kan också lära oss att vara vaksamma, det tog inte många timmar innan onda krafter startade sina försök att dra nytta av incidenten. Det kan då handla om fejkade hemsidor, telefonsamtal eller mailutskick där man uppmanas gå in/agera för att lösa problemet på just sin enhet.

Vissa röster höjs för att tänka mer i termer av ”diversifiering” när det handlar om säkerhetslösningar i våra verksamheter. Det kan då handla om att tänka mer i skyddslager som tekniskt baseras på olika leverantörer men även att man i en verksamhet har olika tekniska lösningar för olika delar av organisationen. Absolut hade det sistnämnde till viss del mildrat konsekvenserna för verksamheter om man tänker att en del av organisationen använder Crowdstrikes funktioner medan andra delar kanske använder Microsofts lösningar. Konsekvenserna när det kommer till kostnader primärt för licenser, kompetens, administration och hantering gör nog att den strategin faller i de flesta av våra verksamheter.

Denna blogg bygger på JSC:s nyhetsmail för informationssäkerhet. Vill du få månatliga uppdateringar med omvärldsbevakning i ämnet? Prenumerera på JSC Cure Nyhetsbrev.

Och läs mer om vårt arbete med IT-säkerhet för företag.