Cyberhoten mot svenska företag och organisationer ökar och blir allt mer sofistikerade. Men vad innebär egentligen en hackerattack, vilka hackers ligger bakom och hur kan ni som verksamhet stärka ert skydd?

Hackerbegreppet – mer än bara brottslingar

När vi hör ordet “hacker” idag har det ofta en negativ klang, men historiskt har begreppet haft flera betydelser. Ursprungligen syftade det på skickliga programmerare som drevs av nyfikenhet och kreativitet – idag förknippar vi det oftare med cyberbrottslighet och intrång. Att förstå denna skillnad är viktigt, inte minst eftersom både “goda” och “onda” hackare finns och påverkar IT-världen på olika sätt.

Vi brukar dela in hackare i tre grupper:

- White hats hjälper företag att hitta och åtgärda sårbarheter.

- Grey hats rör sig i gränslandet – de bryter sig in utan tillåtelse, men ofta utan destruktivt syfte.

- Black hats utför rena brott: stöld, sabotage och utpressning.

Det är värt att lyfta att gränserna ibland är suddiga, särskilt när statliga aktörer använder kriminella nätverk för att genomföra attacker och sedan förneka inblandning. Vår hotbild mot Sverige har dessutom ökat på senare tid, vilket gör det extra viktigt att förstå vilka aktörer som finns och hur de arbetar.

Hackers – från brottslingar till spioner

Bakom dagens attacker finns allt från enskilda individer till avancerade internationella nätverk och statliga aktörer. Motivationen varierar: för vissa handlar det om pengar, för andra om politisk påverkan eller rent sabotage. Exempelvis har kriminella nätverk som Akira blivit vanligt förekommande – deras mål är ofta att låsa och utpressa företag via ransomware. Men även statsunderstödda grupper är aktiva, särskilt när det gäller spionage mot känsliga mål.

Attackerna sker ofta i flera steg där automatiserade verktyg arbetar parallellt med mänsklig expertis. Det är en illusion att tänka “vi är inget intressant mål”, då opportunistiska attacker kan drabba både storbolag och småföretag – hackare söker ständigt efter svaga punkter och öppna dörrar.

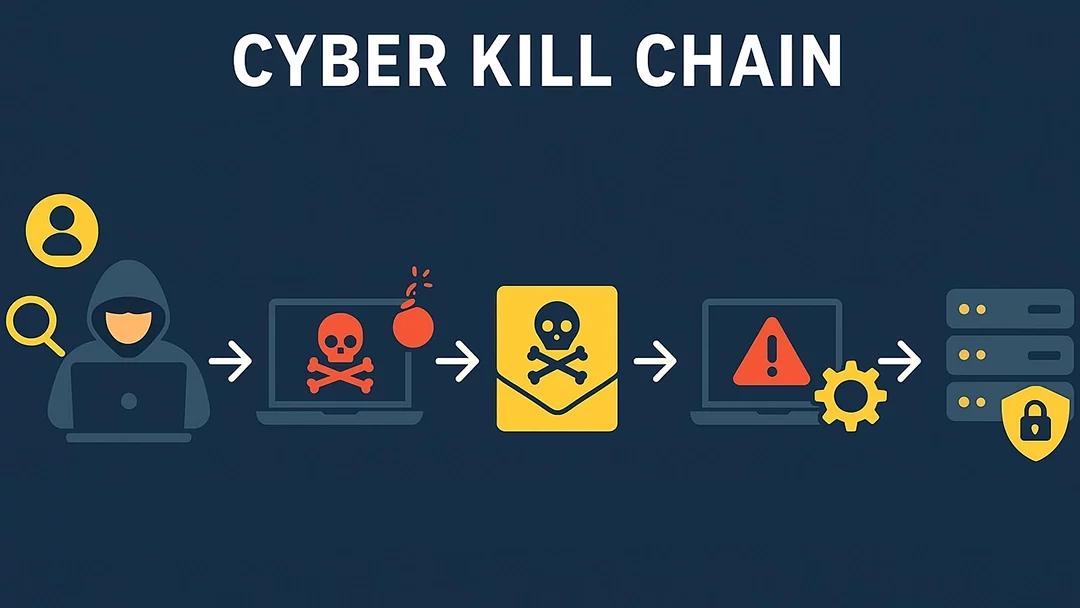

Hur går hackers tillväga? – Cyber Kill Chain som verktyg för förståelse

För att förstå hackers angreppsförlopp används ofta modellen Cyber Kill Chain, som delar upp en attack i sju steg. Den är inte bara ett teoretiskt ramverk, utan hjälper oss att förstå var och hur vi kan bryta en attackkedja.

1) Rekognosering – Informationsinsamling

Här kartlägger angriparen sitt mål. Det kan handla om att samla in fakta via öppna register, sociala medier eller företagets hemsida. I Sverige är mycket företagsinformation lättillgänglig, vilket underlättar för hackers. Här gäller det att reflektera över hur mycket och vilken information som faktiskt bör vara offentligt, så fundera över vad ni publicerar externt.

2) Beväpning – skapa vapen

När målet är kartlagt skapas “vapnet”, det vill säga verktyg eller skadlig kod som ska utnyttja sårbarheterna. Ofta kombineras flera metoder – misslyckas en, försöker man nästa. Attacker är sällan en “one shot”; angriparen testar tills något fungerar.

3) Leverans – att få in attacken

Attacken levereras, ofta genom riktade phishingmejl, men också via chattmeddelanden, länkar eller fysiska USB-minnen. Här utnyttjas människans nyfikenhet, stress och vanor – till exempel genom mejl som ser ut att komma från Postnord eller andra trovärdiga avsändare. Den mänskliga faktorn är ofta den svagaste länken.

4) Exploatering

Hackaren utnyttjar en sårbarhet för att få tillgång till systemet, ofta genom svaga lösenord eller ouppdaterade system. Vanliga angreppsvägar är saknad tvåfaktorsautentisering, exponerade gamla system, samt svaga eller återanvända lösenord. Här är det viktigt att uppdatera och patcha system kontinuerligt, samt att använda stark autentisering.

5) Installation

Skadlig kod installeras för att möjliggöra fortsatt åtkomst, ofta i form av program som fjärrstyr datorn eller samlar in vidare information.

Här är det viktigt att ha koll på vilka programvaror som är tillåtna i miljön. Blockera onödiga fjärrstyrningsprogram som TeamViewer om de inte behövs.

6) Command & Control

Angriparen etablerar kontakt för att fjärrstyra systemet och genomföra sin attack, till exempel via så kallade ”jump servers” eller via legitima protokoll.

Tips:

- Övervaka nätverkstrafik efter avvikande mönster.

- Blockera inloggningar från ovanliga geografiska platser.

7) Måluppfyllelse (Actions on Objectives)

Angriparen fullföljer sitt mål – till exempel datastöld, utpressning, sabotage eller spionage.

Trender:

- Ransomware: Datan stjäls och krypteras, och lösensumma krävs.

- Dubbel utpressning: Datan exfiltreras och hotas att läcka om inte lösensumma betalas.

- Tysta attacker: Vid spionage sker datastöld långsamt och diskret.

Rekommendationer – Så skyddar du din verksamhet

1. Identifiera dina skyddsobjekt

Kartlägg vilka system, information och resurser som är mest kritiska.

2. Förhindra och skydda:

- Säkra och segmentera nätverk.

- Använd starka lösenord och tvåfaktorsautentisering.

- Håll system uppdaterade.

- Begränsa användares behörighet – ingen ska vara admin i onödan.

3. Utbilda och skapa säkerhetsmedvetenhet

- Genomför regelbunden utbildning och phishing-simuleringar.

- Uppmuntra till att rapportera misstänkta händelser – skapa en öppen kultur.

4. Upptäck och övervaka

- Implementera säkerhetsövervakning för att hitta avvikelser i nätverk och användarbeteenden.

- Analysera loggar och var uppmärksam på ovanliga aktiviteter.

5. Ha en handlingsplan

- Upprätta och testa incidenthanteringsplaner och disaster recovery-planer.

- Säkerställ att backup finns, är skyddad (offline eller immutable) och kan återställas.

6. Följ upp och förbättra

- Utvärdera och förbättra säkerhetsarbetet löpande.

- Arbeta efter etablerade ramverk, t.ex. NIST Cybersecurity Framework eller ISO 27001.

Du kan aldrig skydda dig till 100 %, men du kan vara 100 % redo om något händer. Arbeta systematiskt, prioritera det viktigaste och skapa en kultur där säkerhet är allas ansvar. Det gör skillnaden när – inte om – någon knackar på dörren.

Vill du få månatliga uppdateringar med omvärldsbevakning i ämnet? Prenumerera på JSC Cure Nyhetsbrev.

Och läs mer om vårt arbete med IT-säkerhet för företag.