I detta inlägg fokuserar vi på attacker mot OT-system och vad det innebär i fråga om din förmåga att skydda kritisk infrastruktur.

Attacker mot OT-system: OT som måltavla

Säkerhetsföretaget Orange Cyberdefense har gett ut sin årliga rapport ”Security Navigator 2025”, vilket Aktuell Säkerhet skrev om den 10:e december. I rapporten konstaterar man att pro-ryska hackergrupper fortsätter att vara väldigt aktiva och främst mot symboliskt laddade europeiska måltavlor. Dessa politiska cyberangrepp syftar inte primärt längre till att skapa omedelbar skada på kritisk infrastruktur i de drabbade länderna. Angriparna verkar i stället allt oftare försöka skapa tekniska avbrott för viktiga samhälleliga verksamheter, för att på så vis underminera allmänhetens långsiktiga förtroende för dem – och därmed göra samhällsgemenskapen svagare.

En oroande trend som rapporten lyfter fram är de ökade attackerna mot OT-system inom kritisk infrastruktur såsom energi-, hälso- och transport-sektorerna. Enligt rapporten utgjorde dessa attacker nästan var fjärde (23 procent) sofistikerad hackerattack under året. Och i de flesta fall tros statliga hotaktörer ligga bakom angreppen.

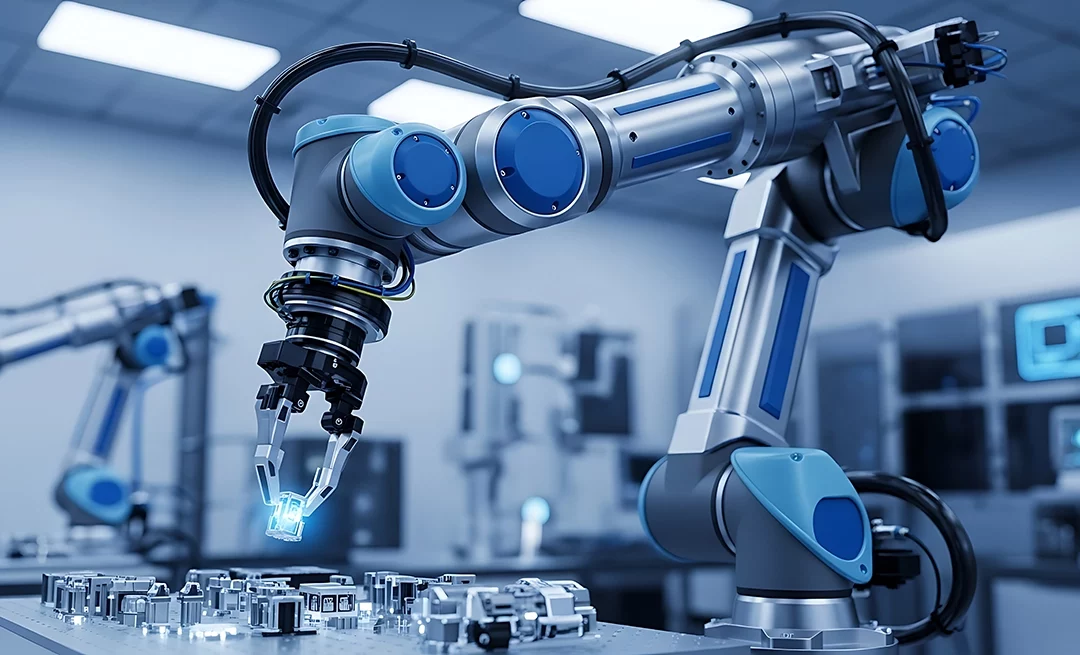

Vad är OT-system?

OT står för Operational Technology och omfattar bland annat system för maskinstyrning, robotisering, smart styrning av exempelvis teknik i byggnader med mera. Varför kan då OT-system vara en attraktiv måltavla? Jo, givetvis för att dessa funktioner ofta stöttar eller finns i en verksamhets kärnprocess. Vi kommer i nyhetsbrev nästa år fokusera lite mer på just OT och de utmaningar som finns med att skydda denna typ av teknik och processer.

I rapporten konstateras nämligen att i 46 procent av cyberattackerna mot OT-system, lyckades angriparna manipulera den angripna verksamhetens faktiska kärnprocess, vilket visar hur sårbar vår kritiska infrastruktur är – och hur viktigt det är att alla berörda verksamheter ser över sin säkerhet, oavsett om vi pratar IT eller OT.

Googles tjänster förenklar för busarna

I förra nyhetsbrevet skrev vi om risken med falska annonser som med olika former av ”lockerbjudanden” lurar in oss på skumma hemsidor eller att ladda ner exempelvis skadlig programvara. Vi tänkte spinna vidare lite på det temat och ta rygg på svenska stöldskyddsföreningen (SSF) som på sin hemsida Säkerhetskollen skriver följande;

Sedan början av december har SSF Stöldskyddsföreningen noterat en oroväckande nätfiskekampanj riktad mot företag. Angripare kapar medarbetares Google-konton genom att kombinera tre metoder som tillsammans skapar en av de trovärdigaste nätfiskeattackerna någonsin. Inte ens tvåfaktorsautentisering kan rädda utsatta offer.

I korthet går lurendrejeriet ut på att illvilliga personer, i den första fasen av attacken, köper annonser från Google (som ser legitima ut med adressen ads.google.com). Sedan kommer vi till ett problem i Googles ”modell”, man tillåter tredjepartsaktörer att publicera hemsidor under sitt domännamn google.com, exempelvis sites.google.com/jsc. Här har bovarna i detta läge byggt upp en enkel sida som ser ut som en landningssida från Google Ads. På den falska Google Ads-hemsidan finns en länk för att logga in. När offren klickar på den länken tas de vidare till en klonad (dvs. falsk) inloggningssida som ligger på en helt orelaterad domän. Angriparna har dock anpassat webbadressen så att den ska påminna om den riktiga inloggningssidans webbadress.

På den klonade inloggningssidan utför angriparna en synnerligen sofistikerad nätfiskeattack. Angriparna kapar till och med konton som skyddas med de vanligaste metoderna för tvåfaktorsautentisering.

Om du vill läsa hela artikeln från SFF (vilket rekommenderas) så finns den här: Nya nätfiskeattacker kringgår tvåfaktorautentisering.

Vi har i tidigare nyhetsbrev skrivit om att det finns tekniker för att kapa inloggningar som skyddas av multifaktorautentisering, så kallade ”man(eller adversary)-in-the-middle-attacker”, detta är något som utnyttjas mer och mer och som nu börjar få konsekvenser.

FIDO2 och nätfiske-resistent autentisering

Norges Nationala Säkerhetsmyndighet (NSM) gick i dagarna ut med rekommendationer gällande just inloggningar/autentisering och detta kan vi tycka är både bra och till viss del radikalt:

NSM rekommenderar nämligen att organisationer byter till nycklar eller andra FIDO2-lösningar för autentisering. Anledningen är att hotaktörer i allt högre grad går förbi traditionell multifaktorautentisering och man ser ett behov av att gå mot ”nätfiske-resistent inloggning”. Man syftar alltså på att förebygga just dessa man(eller adversary)-in-the-middle-attacker som vi skrev om ovan.

Vad innebär ovan i praktiken då. Jo, att flera av de metoder för multifaktorinloggning som tidigare ansetts bra, helt enkelt inte längre anses hålla måttet enligt NSM. De metoder som NSM avråder från är följande:

- Lösenord

- Tidsbaserad engångskod (TOTP)

- Engångskod (OTP) via SMS eller e-post

- Nummermatchning (till exempel via Microsoft Authenticator)

- Lösenordsfri autentisering (till exempel via Microsoft Authenticator)

Fundera en stund på vad du använder av ovan och vi kan nästan garantera att några av just dina autentiseringsmetoder är listade. Märk väl att det inte är multifaktorsautentisering i sig som är problemet, utan att mer sofistikerade phishing-attacker kan komma att göra vissa former av multifaktorsinloggning otillräckliga.

Slutligen

Som avslutning vill vi givetvis passa på att önska dig en riktigt God Jul och ett Gott Nytt År. Som vi skrev i förra nyhetsbrevet så kommer nästa år med största sannolikhet bli ett år då vi pratar mycket NIS 2. Det första nyhetsbrevet för år 2025 kommer innehålla en hel del matnyttig information kring nuläget både sett till direktivet som sådant men även kring omfattade sektorer/verksamheter och tillsyn.

Denna blogg bygger på JSC:s nyhetsmail för informationssäkerhet. Vill du få månatliga uppdateringar med omvärldsbevakning i ämnet? Prenumerera på JSC Cure Nyhetsbrev.

Och läs mer om vårt arbete med IT-säkerhet för företag.